Simulation d’attaque (Red Team Assessment)

Testez l’efficacité de vos défenses en conditions réelles, sans le moindre risque pour votre réputation

Mettez votre programme de cybersécurité à l’épreuve

Vous avez investi dans votre programme de cybersécurité ? C’est bien, mais comment être sûr de sa fiabilité face à une attaque de grande ampleur ? Mandiant vous aide à renforcer votre sécurité en testant les capacités de votre programme dans des conditions d’attaque réelles.

Évaluation de votre programme de sécurité dans des conditions d’attaque réelles

Découvrez les cibles d’attaques qui exposent votre entreprise aux pires scénarios – pour vos infrastructures sur site et dans le cloud

Expérience dans la lutte contre les cyberattaques

Reproduisez les modes opératoires observés lors de missions réelles de réponse aux incidents.

Identification et correction des failles de sécurité complexes

Obtenez un rapport détaillé et complet de toutes les failles de sécurité identifiées pendant le bilan, accompagné de recommandations concrètes pour y remédier.

Simulations Red Team de Mandiant – Caractéristiques

Scénarios d’attaques réelles

Notre méthodologie s’appuie sur des scénarios réalistes reposant sur des modes opératoires observés lors d’attaques réelles.

Objectifs personnalisables

Des missions sur mesure pour répondre à vos besoins organisationnels, avec des objectifs basés sur les risques les plus marqués pour votre entreprise.

Exemples d’objectifs :

- Accès à des données PCI

- Accès à des informations d’identification personnelle (PII)

- Accès à des secrets commerciaux

Expertise sectorielle

Des consultants expérimentés dans les secteurs d’importance vitale (énergie, santé, opérateurs télécoms, etc.).

Rapports

Des rapports précis et détaillés, accompagnés de recommandations pragmatiques visant à faciliter la résolution des problèmes identifiés à l’issue de la mission.

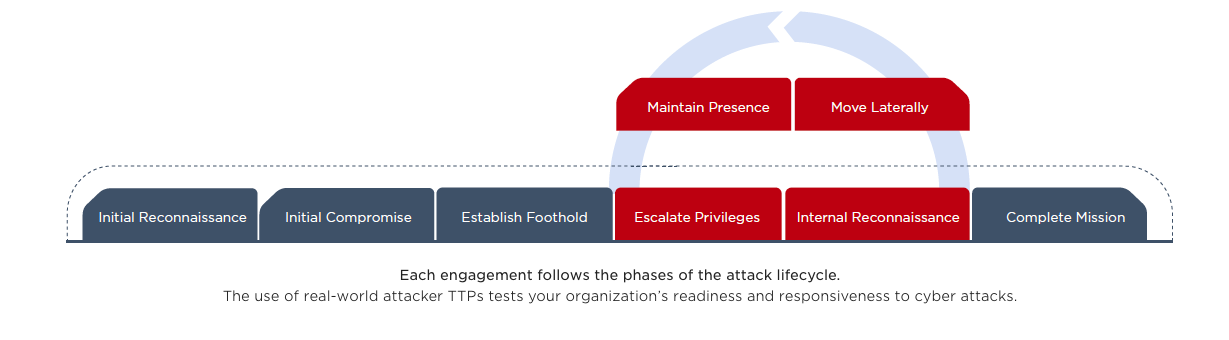

Notre méthodologie

La simulation d’attaque de Mandiant s’appuie sur une méthodologie systématique, répétable et reproductible. Tout d’abord, nous soumettons notre feuille de mission à l’approbation de l’équipe dirigeante de l’entreprise, puis nous demandons les informations suivantes :

- La simulation doit-elle commencer par la collecte d’informations sur votre environnement (boîte blanche) ou non (boîte noire) ?

- De quels éléments Mandiant dispose-t-il concernant les vulnérabilités et les ressources à risque dans votre secteur ?

- Quels sont les objectifs concrets de la simulation d’attaque ?

Une fois les objectifs définis, la simulation débute par une mission de reconnaissance de l’environnement cible. Pour ce faire, Mandiant s’appuie sur un ensemble d’outils et de techniques de renseignements internes et open source (OSINT).

La Red Team tente ensuite d’obtenir un premier accès à l’environnement, soit par l’exploitation de vulnérabilités identifiées, soit par ingénierie sociale. Elle reprend pour cela des techniques utilisées lors d’attaques réelles afin d’obtenir un accès privilégié aux systèmes du client.

Une fois l’accès obtenu, la Red Team essaie d’élargir ses privilèges dans le but de s’implanter durablement au sein de l’environnement au moyen d’une infrastructure de commande et contrôle (CnC), comme le ferait tout attaquant.

Lorsque leur présence est établie, les hackers éthiques de Mandiant tentent d’accomplir leur mission au travers de méthodes les plus discrètes possibles.

Simulations d’attaque : tour d’horizon des évaluations Red Team

Notre mission :

- Tester la capacité de votre équipe à gérer des cyberattaques

- Former votre équipe pour mieux répondre aux cyberattaques

- Déterminer le niveau d’efforts à engager pour compromettre vos données sensibles ou votre infrastructure IT

- Identifier et corriger les vulnérabilités de sécurité complexes avant qu’un attaquant ne les exploite

- Effectuer un bilan-risque factuel et vous livrer des recommandations concrètes pour renforcer votre sécurité

À la clé :

- Document de synthèse rédigé par la Red Team à l’intention des équipes dirigeantes

- Rapport détaillé des actions entreprises dans le cadre de la mission et inventaire de toutes les vulnérabilités identifiées

- Bilan-risque factuel établissant la pertinence de chaque vulnérabilité au regard de votre environnement, et techniques de validation desdites vulnérabilités

- Recommandations stratégiques pour améliorer la sécurité à plus long terme

À vous de jouer

Nos experts en sécurité se tiennent à votre disposition en cas d’incident ou pour répondre à toutes vos questions concernant nos prestations de conseil et nos services managés de détection et de réponse (MDR).