Gestion des expositions : prenez les devants avant qu’il ne soit trop tard !

Introduction

Imaginez que vous souhaitiez protéger votre domicile et vos biens contre le risque de cambriolage. Pour cela, vous équipez votre logement d’un système de sécurité. Ainsi, en cas de tentative d’effraction, toute porte inopinément ouverte ou toute fenêtre forcée vous seront signalées. Dans le domaine de la sécurité IT, cette démarche relève de la gestion des vulnérabilités. Le problème d’une telle approche, c’est qu’elle n’élimine pas entièrement les risques.

D’où l’apparition du concept de gestion des expositions. Et là, les mesures de sécurité montent d’un cran. Un peu comme si vous chargiez une entreprise de sécurité privée très au fait des réseaux criminels locaux de patrouiller dans votre quartier et de surveiller toute activité suspecte. De cette manière, vous passez d’une sécurité réactive à une approche résolument proactive qui améliore votre capacité à détecter et à neutraliser les menaces.

Transposée au domaine cyber, la gestion des expositions adopte une vision plus holistique de la sécurité. Outre la recherche de vulnérabilités, elle envisage également la probabilité d’attaque et les conséquences potentielles d’une compromission. Mieux, elle agit aussi concrètement sur la réduction des risques, notamment en implémentant des contrôles de sécurité et en formant les salariés aux bonnes pratiques.

Une nouvelle approche proactive de la gestion des expositions

Mandiant, une entreprise Google Cloud, a pour mission d’aider les organisations à gérer proactivement les cyber-risques. C’est dans cette optique que s’inscrit sa nouvelle solution Mandiant Proactive Exposure Management. Sa suite complète de produits et services permet aux entreprises de réduire les expositions les plus critiques et exploitables de manière fiable et continue, avant que les attaquants ne s’y engouffrent.

À l’inverse de la gestion des vulnérabilités et de son seul processus de détection et de remédiation des failles, la gestion des expositions se décline en un programme composé d’outils, de services et de processus qui permettent aux entreprises de dresser un état des lieux complet des ressources, des risques digitaux et de la posture de sécurité. Elles disposent ainsi de tous les éléments pour évaluer en continu leurs priorités de remédiation et leurs stratégies de réduction des risques.

Sur l’échelle du risque, les expositions figurent un cran au-dessus des vulnérabilités. Elles incluent tout ce qui expose les entreprises à un danger potentiel : mauvaises configurations des environnements cloud, erreurs humaines comme l’ouverture d’une pièce jointe de phishing, etc.

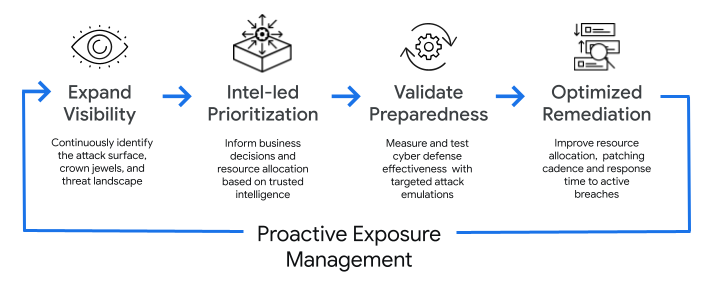

Une approche réellement proactive de la gestion des expositions se décline en quatre étapes visant à répondre successivement à ces questions clés :

- Quelles sont les ressources exposées ?

- De qui sommes-nous la cible ?

- Sommes-nous prêts en cas d’attaque ?

- Sommes-nous actuellement sous le coup d’une attaque ?

Tour du propriétaire – Repérer les ressources exposées

Sachant qu’il est impossible de protéger ce dont on ignore l’existence, la première étape passe par une visibilité à 360° sur l’intégralité des actifs de l’entreprise. Il s’agit notamment d’identifier le cœur du réacteur et de déterminer si ces ressources à haute valeur stratégique sont susceptibles d’être exploitées ou non. Pour ce faire, l’entreprise devra disposer de deux fonctionnalités clés :

- Capacité à détecter, classer et évaluer en continu les ressources et leur importance critique

- Énumération des vulnérabilités, des erreurs de configuration et des expositions

Pour accroître sa visibilité sur sa surface d’attaque et ses expositions, l’entreprise peut compter sur un arsenal de technologies et de services : gestion de la surface d’attaque externe (EASM), gestion de la surface d’attaque des ressources cyber (CAASM), gestion de la posture de sécurité cloud (CSPM), exercices Red Team ou tests d’intrusion réguliers.

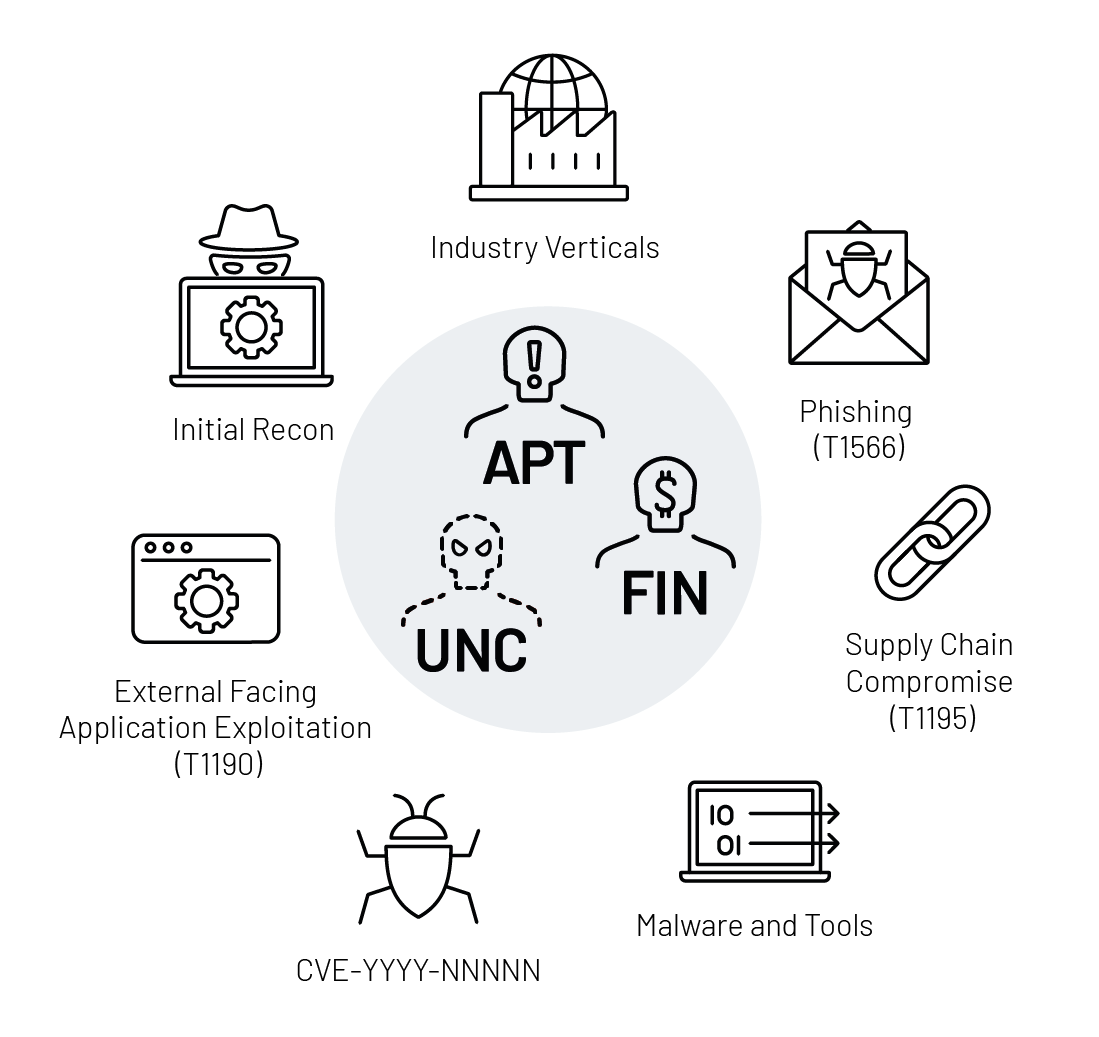

Dispositif « voisins vigilants » – Identifier les attaquants potentiels

L’étape suivante consiste à se mettre dans la peau de vos assaillants et à comprendre leur mode d’orchestration des attaques. Dans la récente enquête de Mandiant intitulée Threat

Intelligence : les perspectives mondiales, 79 % des participants ont déclaré prendre des décisions de sécurité sans visibilité sur la nature de l’adversaire.

Or, pour traiter les menaces et affecter les ressources par ordre de priorité, les entreprises doivent pouvoir répondre aux questions suivantes :

- Quels sont les groupes qui ciblent notre organisation et les autres acteurs de notre secteur ?

- Quels sont les 5 principaux modes opératoires contre lesquels préparer nos équipes et nos contrôles de sécurité ?

- Nos fonctions de détection et de réponse s’appuient-elles sur la Threat Intelligence ?

Certains outils permettent de prévenir les équipes qu’une attaque se trame et de les informer des plans des assaillants durant la phase de reconnaissance initiale du cycle d’attaque. Fortes de ces insights, les entreprises peuvent développer une approche proactive de la gestion des expositions qui prend en compte la probabilité et l’impact des différents scénarios d’attaque.

Test du système d’alarme – Vérifier son état préparation en cas d’attaque

Tout comme il est recommandé de tester régulièrement le système d’alarme de sa maison, tant pour avoir l’esprit tranquille que pour appeler le prestataire en cas de problème, il en va de même pour les contrôles de cybersécurité.

Après avoir défini le périmètre de leur surface d’attaque et les points névralgiques à surveiller, il est essentiel pour les entreprises de tester et de valider constamment l’efficacité de leurs contrôles de sécurité et de leurs opérations. Il s’agit de mener des simulations d’attaque à la fois automatiques et manuelles reposant sur des modes opératoires observés lors d’attaques réelles.

Déclenchement de l’alarme intrusion – Détecter une attaque en cours

Au vu des récents progrès en domotique, on peut désormais être alerté à distance, en temps quasi réel, au moindre problème, qu’il s’agisse d’une tentative d’effraction ou d’un simple carreau de cassé par accident.

Autant dire que cette quasi-instantanéité s’impose également pour les équipes de sécurité : leur réactivité en dépend en cas d’incident. Pour ce faire, deux options s’offrent à vous : mapper les indicateurs de compromission (IOC) aux événements de sécurité pour détecter les attaques en cours, ou bien faire appel à des experts qui se chargeront de vous préparer contre les menaces.

Conclusion

Pour les entreprises, adopter une approche proactive de la cybersécurité, c’est conjuguer 1) une visibilité globale et continue sur la surface d’attaque en expansion, et 2) une priorisation des mesures de remédiation en fonction de l’impact potentiel sur l’entreprise et de la probabilité d’un incident de sécurité.

Mandiant les accompagne dans l’élaboration et le développement de leur stratégie de gestion des expositions.

Pour en savoir plus sur les avantages d’une approche plus proactive et de notre solution Mandiant Proactive Exposure Management, contactez un expert Mandiant.