Exploitation des vulnérabilités zero-day de Microsoft Exchange : détection et réponse

Tout a commencé en janvier 2021, quand l'équipe de Mandiant Managed Defense a remarqué plusieurs cas de détournement du serveur de messagerie Microsoft Exchange Server, et ce au sein d'au moins un environnement client. Parmi les activités observées : création de web shells permettant d'obtenir un accès permanent, exécution de code à distance et opérations de reconnaissance et de détection de solutions de protection des terminaux. D’après notre enquête, les fichiers créés sur les serveurs Exchange appartenaient à NT AUTHORITY\SYSTEM, un utilisateur local doté de privilèges élevés sur le système d'exploitation Windows. En outre, il est apparu que le processus à l'origine du web shell, UMWorkerProcess.exe, était celui responsable du service de messagerie unifiée du serveur Exchange. La poursuite de nos investigations a révélé la création de fichiers malveillants par le processus w3wp.exe, responsable de son application frontale web.

En réponse à ces activités, nous avons engagé plusieurs actions de traque des menaces destinées à détecter d'autres détournements d’Exchange. Ces données nous ont également permis de mettre au point des moyens de détection plus pointus des chaînes de processus des serveurs web. Le 2 mars 2021, Microsoft a publié sur son blog un article détaillant plusieurs des vulnérabilités zero-day exploitées pour attaquer les versions sur site de Microsoft Exchange. À la même période, la firme de Redmond a également sorti des mises à jour d'urgence d’Exchange pour corriger les vulnérabilités suivantes :

Identifiant CVE | Scores de risque | Vecteur d'accès | Exploitabilité | Simplicité de l'attaque | Threat Intelligence de Mandiant |

CVE-2021-26855 | Critique | Réseau | Fonctionnelle | Facile | |

CVE-2021-26857 | Moyen | Réseau | Fonctionnelle | Facile | |

CVE-2021-26858 | Moyenne | Réseau | Fonctionnelle | Facile | |

CVE-2021-27065 | Moyenne | Réseau | Fonctionnelle | Facile |

Tableau 1 : Liste des vulnérabilités de Microsoft Exchange en mars 2021 et synthèses de FireEye

Les activités signalées par Microsoft et nos observations concordent. Actuellement, nous poursuivons nos observations de ces attaques dans trois clusters : UNC2639, UNC2640 et UNC2643. Nous nous attendons à en voir apparaître d'autres à mesure que nous intervenons sur de nouveaux cas d'intrusion. Nous recommandons de suivre les conseils de Microsoft et d'appliquer immédiatement les correctifs à Exchange pour neutraliser ces attaques.

Nos données de télémétrie font état d'un large éventail de victimes aux États-Unis, dont des acteurs de la grande distribution, des collectivités locales, une université et une société d'ingénierie. Un gouvernement d'Asie du Sud-Est et une compagnie de télécommunication d'Asie centrale pourraient aussi avoir été touchés par des activités du même genre. Selon Microsoft, ces exploits ont eu lieu en même temps et renvoient tous à « HAFNIUM », un groupe d'assaillants qui s'est déjà tristement illustré face à des entreprises de défense, des cabinets d'avocats, des équipes de recherche sur les maladies infectieuses et des think tanks.

Cet article a pour vocation de recenser nos observations à ce jour, l'enquête étant toujours en cours. Nous l’actualiserons ou publierons éventuellement de nouveaux détails techniques à mesure que notre connaissance et notre compréhension de cet attaquant s’affinent. Nous avons par ailleurs lancé un CPE (Community Protection Event) à l'intention de nos clients Managed Defense afin de les tenir régulièrement informés de ces attaques.

Un webinaire a d'ailleurs déjà eu lieu le 17 mars dernier.

De l'exploit au web shell

Tout a commencé en janvier 2021, lorsque Mandiant Managed Defense a constaté la création de web shells sur un système de fichiers du serveur Microsoft Exchange au sein de l'environnement d'un de ses clients. Ce web shell, appelé help.aspx (MD5: 4b3039cf227c611c45d2242d1228a121), contenait du code destiné à repérer la présence de produits de protection de terminaux tels que (1) FireEye xAgent, (2) CarbonBlack, ou (3) CrowdStrike Falcon, puis à écrire les résultats de sa découverte. Un extrait du code de ce web shell est donné dans la figure 1.

Figure 1 : Extrait du web shell help.aspx conçu pour identifier la présence d'un logiciel de protection des terminaux sur le système cible.

C'est par le processus UMWorkerProcess.exe, associé au service de messagerie unifiée de Microsoft Exchange, que le web shell s'est retrouvé dans le système, suggérant ainsi l'exploitation de CVE-2021-26858.

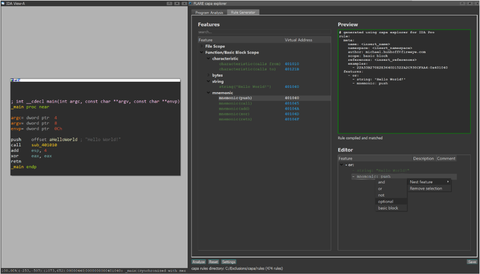

Une vingtaine de jours plus tard, l'attaquant plaçait un autre web shell sur un serveur Microsoft Exchange distinct. Ce deuxième script, partiellement masqué, du nom de iisstart.aspx (MD5: 0fd9bffa49c76ee12e51e3b8ae0609ac), était plus sophistiqué et contenait des fonctions d’interaction avec le système de fichiers. Comme l'illustre la figure 2, il avait la capacité d'exécuter des commandes arbitraires et de charger, effacer et visualiser les contenus de fichiers.

Figure 2 : Extrait du web shell iisstart.aspx, chargé par l'attaquant à la fin du mois de janvier 2021

Si le recours aux web shells est monnaie courante dans les attaques, les processus parents, le timing et les victimes de ces fichiers indiquent que ces activités ont démarré par le détournement de Microsoft Exchange.

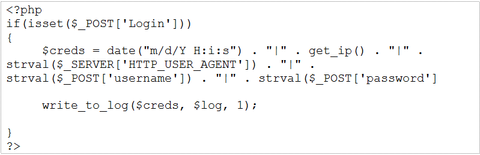

En mars 2021, dans un autre environnement, nous avons détecté l'exploitation d'une faille, voire de plusieurs, visant à placer au moins un web shell sur le serveur vulnérable d'Exchange. L'objectif était probablement d'instaurer tant une présence permanente qu'un accès secondaire, comme cela a été constaté dans d'autres environnements. En l'occurrence, Mandiant a repéré le processus w3wp.exe, (processus de Microsoft IIS associé avec l'application web frontale d'Exchange) qui a engendré cmd.exe pour écrire un fichier sur le disque. Le fichier, décrit dans la figure 3, correspond à la signature de China Chopper, un web shell bien connu.

Figure 3 : Extrait du web shell China Chopper détecté sur un système compromis du serveur Exchange

Dans au moins deux cas, les assaillants ont activé la commande suivante à l'encontre du serveur web d'Exchange :

net group "Exchange Organization administrators" administrator /del /domain.

Cette commande tente de supprimer l'utilisateur administrator du groupe Exchange Organizations administrators, à commencer par le contrôleur de domaine dans le domaine actuel. Si le système est le seul du domaine, l'exécution se fera sur la machine locale.

D'après le blog de Microsoft, d'autres activités post-exploitation ont été détectées, dont :

- Le vol d'identifiants par dumping de la mémoire du processus LSASS

- La compression de données en vue d'une exfiltration via 7 Zip

- L'utilisation de snap-ins Exchange PowerShell pour exporter les données des boîtes mail

- Le recours à d'autres outils de sécurité offensifs tels que Covenant, Nishang et PowerCat pour obtenir un accès à distance.

Les activités observées, conjuguées à celles rapportées par d'autres acteurs de la sécurité informatique, nous amènent à penser que ces assaillants exploitent très probablement les vulnérabilités d’Exchange pour s'implanter durablement dans les environnements. Elles sont rapidement suivies d'autres mécanismes d'accès et d'implantation. Comme nous l’avons précédemment mentionné, plusieurs affaires sont en cours et nous continuerons à vous informer à mesure que nous intervenons sur de nouveaux cas.

Conseils d'investigation

Nous vous invitons à vérifier les points suivants pour déceler d'éventuels signes de compromission :

- Les processus enfants de C:\Windows\System32\inetsrv\w3wp.exe sur les serveurs Exchange, tout particulièrement cmd.exe.

- Les fichiers écrits sur le système par w3wp.exe ou UMWorkerProcess.exe.

- Les fichiers ASPX appartenant à l'utilisateur SYSTEM

- L'apparition soudaine de nouveaux fichiers ASPX compilés dans le répertoire des fichiers temporaires ASP.NET

- Des activités de reconnaissance et des tests de vulnérabilité des ressources suivantes à partir d'une adresse IP externe :

- Le répertoire /rpc/

- /ecp/DDI/DDIService.svc/SetObject

- Des ressources non existantes

- Avec des utilisateurs-agents HTTP suspects ou usurpés

- Demandes inattendues ou suspectes de SnapIn Exchange PowerShell pour exporter des boîtes mail

À ce jour, notre enquête révèle que les web shells placés sur les serveurs Exchange ont été nommés différemment à chaque intrusion. Dès lors, le nom de fichier seul n'est pas un indicateur de compromission très fiable.

Si vous pensez que votre serveur Exchange a été compromis, nous vous recommandons d'enquêter sur l'ampleur de l'attaque et la durée de présence de l'assaillant.

Par ailleurs, en raison de possibles limites de taille et de durée de rétention imposées aux journaux des systèmes et serveurs web, nous préconisons de conserver les artefacts suivants pour les analyses forensiques :

- Les journaux web HTTP provenant des répertoires inetpub\Logs\LogFiles (y compris les journaux de tous les sous-répertoires) sur 14 jours au minimum

- Le contenu du serveur web d’Exchange (également présent dans le dossier inetpub)

- Les journaux d'Exchange Control Panel (ECP), situés dans Program Files\Microsoft\Exchange Server\v15\Logging\ECP\Server sur 14 jours au minimum

- Les journaux d'événements Microsoft Windows

Nous avons trouvé des informations particulièrement précieuses pour la traque et l'analyse dans ces dossiers de journaux, notamment en ce qui concerne des paramètres CMD suspects dans les journaux de serveur ECP. Nous continuerons de publier et de mettre à jour ces renseignements techniques à mesure que nous détectons des activités associées.

Indicateurs techniques

Vous trouverez ci-dessous les indicateurs techniques que nous avons observés et classés selon les groupes d'attaque actuellement associés à ces activités. Par souci de transparence, nous incluons pour les indicateurs de réseaux une valeur de « Last Known True », ou LKT, pour préciser la date et l'heure à laquelle Mandiant savait pour la dernière fois que l'indicateur en question était associé à l'attaquant. Néanmoins, comme avec toutes les intrusions en cours, un laps de temps raisonnable devrait être envisagé.

UNC2639

Indicateur | Type | Remarque |

165.232.154.116 | Réseau : Adresse IP | LKT : 2021/03/02 02:43 |

182.18.152.105 | Réseau : Adresse IP | LKT : 2021/03/03 16:16 |

UNC2640

Indicateur | Type | MD5 |

help.aspx | Fichier : Web Shell | 4b3039cf227c611c45d2242d1228a121 |

iisstart.aspx | Fichier : Web Shell | 0fd9bffa49c76ee12e51e3b8ae0609ac |

UNC2643

Indicateur | Type | MD5/Remarque |

Cobalt Strike BEACON | Fichier : Shellcode | 79eb217578bed4c250803bd573b10151 |

89.34.111.11 | Réseau : Adresse IP | LKT : 2021/03/03 21:06 |

86.105.18.116 | Réseau : Adresse IP | LKT : 2021/03/03 21:39 |

Détection des techniques

FireEye détecte ces activités sur nos différentes plateformes. Le tableau suivant contient les noms de détection indiquant des opérations d'exploitation ou de post-exploitation d'Exchange Server que nous associons à ces attaquants.

Plateforme(s) | Nom de détection |

|

|

Endpoint Security | IOC en temps réel

Protection anti-malware (AV/MG)

Couverture des modules

|

Helix |

|