APT42 : entre machinations malversations et compromissions

Aujourd'hui marque la publication d'un nouveau rapport Mandiant consacré à APT42, un groupe de cyberespionnage chargé par le régime iranien de mener des opérations de renseignement et de surveillance d'individus et d'organisations présentant un intérêt stratégique pour Téhéran. Nous pouvons en effet affirmer avec une relative certitude qu'APT42 agit pour le compte de l'Organisation du renseignement du Corps des Gardiens de la révolution islamique (IRGC-IO), tant ses agissements semblent concorder avec les missions et priorités de cette cellule.

Dans sa version intégrale, le rapport revient sur les activités du groupe remontant à au moins 2015, avec un gros plan sur ses modes opératoires, ses cibles privilégiées et ses rapports supposés avec APT35. Les activités d'APT42 se recoupent partiellement avec celles de groupes connus sous différents noms : TA453 (Proofpoint), Yellow Garuda (PwC), ITG18 (IBM X-Force), Phosphorus (Microsoft) et Charming Kitten (ClearSky et CERTFA).

Retrouvez tout ce qu'il faut savoir sur APT42 dans le rapport et le podcast qui lui sont consacrés.

APT42 : les modes opératoires

APT42 recourt à des techniques de spear-phishing et d'ingénierie sociale hautement ciblées pour agir en deux temps : 1) établir une relation de confiance avec ses victimes et 2) accéder à leurs comptes e-mail personnels et professionnels, voire installer un malware sur leur smartphone Android. De même, le groupe utilise parfois des malwares Windows en appui de ses activités de surveillance et de collecte d'identifiants.

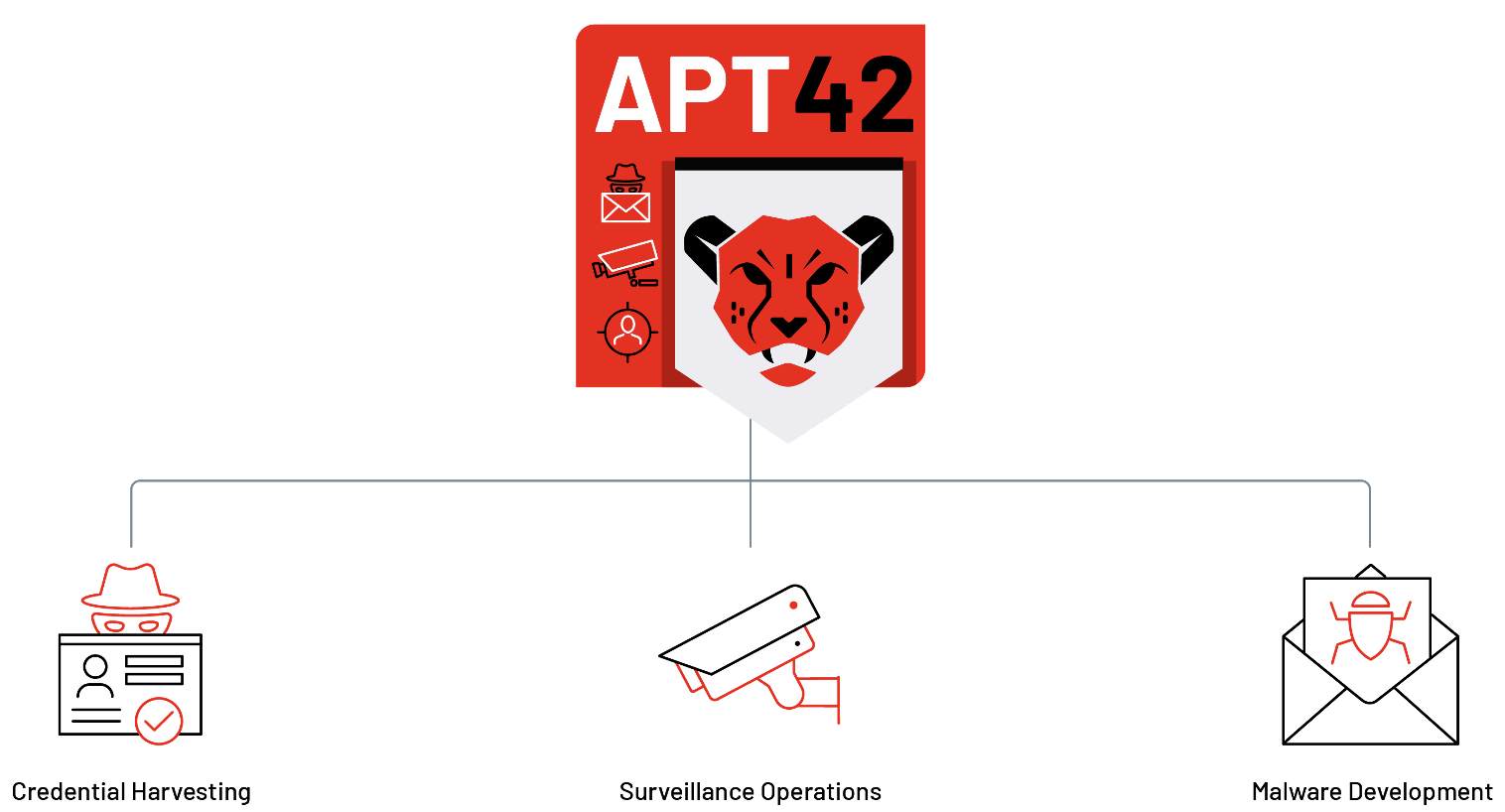

Globalement parlant, les opérations d'APT42 entrent dans trois grandes catégories :

- Collecte d'identifiants : l'une des méthodes de prédilection du groupe consiste dans un premier temps à amadouer ses cibles par des activités de spear-phishing sur leurs comptes de messagerie privés ou professionnels. Une fois le lien établi, ses hackers lancent le deuxième volet de l'opération qui consiste à faire main basse sur les identifiants de la victime. D'après les preuves recueillies par Mandiant, la collecte d'identifiants s'étend également aux codes MFA qui, une fois obtenus, permettent de déjouer les méthodes d'authentification multifacteur. Toujours selon nos observations, les identifiants compromis servent à accéder aux réseaux, équipements et comptes des employeurs, collègues ou proches de la victime initiale.

- Opérations de surveillance : depuis au moins fin 2015, une partie de l'infrastructure d'APT42 a servi à héberger des serveurs de commande et contrôle (CnC) de malwares Android conçus pour suivre les déplacements, espionner les communications et surveiller les activités de dissidents, d'activistes et autres individus présentant un intérêt pour le pouvoir iranien.

- Déploiement de malware : si APT42 préfère la collecte d'identifiants aux activités sur disque, il n'en complète pas moins son arsenal par des backdoors sur mesure et des outils légers qu'il déploie dans le prolongement de ses opérations de « harvesting ».

Depuis début 2015, Mandiant a observé 30 activités APT42 ciblées couvrant ces trois catégories. Cependant, le nombre réel d'intrusions se situe très certainement à un niveau beaucoup plus élevé, compte tenu de la cadence opérationnelle du groupe, du manque de visibilité sur ses activités ciblant des comptes e-mail personnels, d'une forte concentration sur des actions internes à l'Iran et de son association supposée avec d'autres clusters, selon des sources sectorielles fiables.

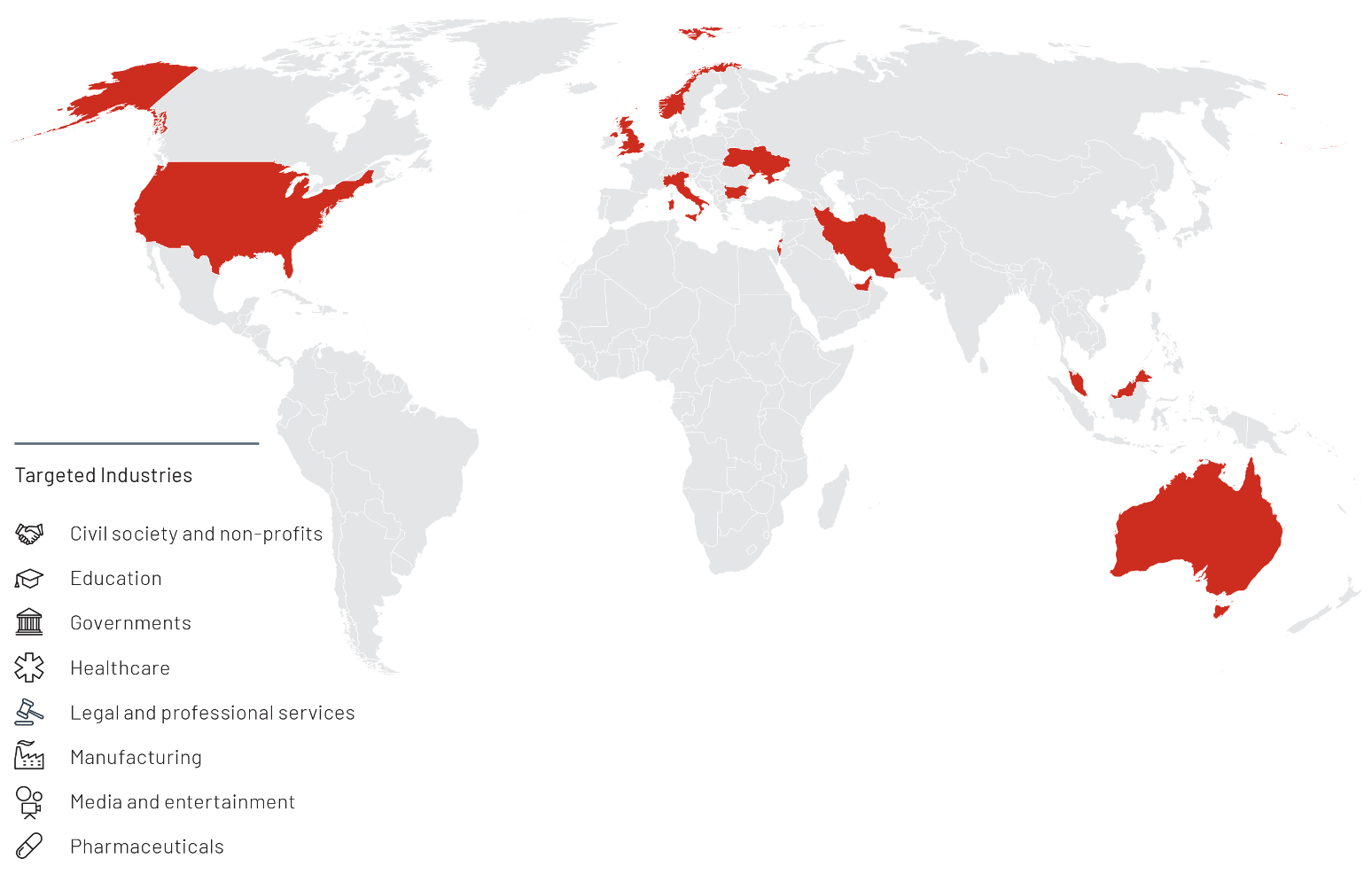

Schémas de ciblage APT42

Les schémas de ciblage d'APT42 présentent de fortes similitudes avec ceux d'autres groupes de cyberespionnage à la solde de Téhéran. De fait, on remarque un focus très prononcé sur le Moyen-Orient. Toutefois, contrairement à d'autres cellules cyber suspectées d'agir pour le compte du Corps des Gardiens de la révolution, APT42 ne s'intéresse par aux complexes militaro-industriels ou à la collecte en masse de données à caractère personnel. Le groupe cible en effet des organisations ou individus considérés comme des opposants, voire des ennemis du régime, sa méthode consistant à accéder à leurs comptes personnels ou téléphones mobiles. Think-tanks, chercheurs et journalistes occidentaux, représentants de gouvernements de puissances occidentales, anciens dignitaires du pouvoir, diaspora iranienne à l'étranger… tous sont dans le collimateur du groupe.

D'après nos observations, les activités d'APT évoluent en fonction de l'agenda politico-stratégique de Téhéran. On l'a ainsi vu s'en prendre à l'industrie pharmaceutique au tout début de la pandémie de Covid-19 en mars 2020. Des groupes d'opposition au régime, en Iran et à l'étranger, ont également été visés à l'approche de l'élection présidentielle en 2021. De toute évidence, le régime compte sur la réactivité et la flexibilité opérationnelle d'APT42 pour réorienter ses activités sur des cibles d'intérêt pour le gouvernement de la république islamique.

Liens potentiels entre APT42 et des attaques de ransomware

D'après des informations rendues publiques par Microsoft, il existerait un lien entre certains clusters d'activité attribués à APT42 et UNC2448, un acteur cyber opérant dans le giron de Téhéran et connu pour ses scannings de vulnérabilités à grande échelle, l'usage d'outils FRP (Fast Reverse Proxy) et des attaques de ransomware utilisant BitLocker. Notons cependant que techniquement parlant, Mandiant n'a observé aucun rapport entre APT42 et UNC2448.

- En novembre 2021, Microsoft déclarait que le groupe « Phosphorus » avait mené une attaque mondiale ciblant des connexions VPN SSL Fortinet FortiOS et des serveurs Exchange sur site en retard de correctifs, l'objectif étant de déployer un ransomware de type BitLocker sur des réseaux vulnérables. En cela, les activités de Phosphorus semblent se recouper avec celles du groupe que nous suivons sous le nom de code UNC2448. Or, les précédents rapports d'observation de Phosphorus faisaient état d'activités davantage en lien avec les opérations de collecte d'identifiants et de spear-phishing d'APT42.

Bien que Mandiant n'ait à ce jour établi aucun facteur technique commun entre APT42 et UNC2448, ce dernier pourrait également entretenir des liens avec l'IRGC-IO. D'après les informations open-source dont nous disposons et quelques bévues commises par les acteurs cyber eux-mêmes, nous pensons avec une relative certitude qu'UNC2448 et le persona Revengers sur Telegram sont opérés par deux sociétés-écrans iraniennes, Najee Technology et Afkar System. Des campagnes de leaking perpétrées sur le compte Telegram de Lab Dookhtegan semblent corroborer les accusations de cybermalveillance à l'encontre de ces entreprises et leur rattachement à l'IRGC-IO.

- Mandiant a établi des liens entre UNC2448, le persona Revengers, une personne du nom de Ahmad Khatibi et Afkar System, une entreprise iranienne suspectée de jouer un rôle de société-écran.

- Le persona Revengers a mis en vente des données et identifiants d'accès à des sociétés principalement israéliennes sur son compte Telegram entre février et septembre 2021.

- De même, des parties d'infrastructure communes, probablement exposées accidentellement à la suite d'une erreur humaine, permettent d'établir un lien entre UNC2448 et une deuxième société-écran du nom de Najee Technology.

- Des posts publiés sur le compte Telegram de Lab Dookhtegan en juillet 2022 affirment qu'Afkar System et Najee Technology sont des sociétés-écrans menant des opérations cyber pour le compte de l'IRGC-IO.

Perspectives

APT42 représente une menace pour les acteurs de politique étrangère, les commentateurs politiques et autres journalistes opérant hors du territoire iranien – notamment aux États-Unis, au Royaume-Uni et en Israël – et travaillant sur des projets en lien avec l'Iran. Par ailleurs, nos observations mettent en lumière les risques biens réels encourus par les personnes tombées dans le collimateur du groupe : binationaux iraniens, anciens dignitaires du régime, dissidents internes ou réfugiés politiques ayant fui le pays par crainte pour leur sécurité.

Les modèles et missions opérationnels d'APT42 ne devraient connaître aucun bouleversement notable, si l'on s'en tient à son passé déjà long, à son immunité apparente aux démantèlements d'infrastructures et à sa capacité à braquer les projecteurs médiatiques sur les défaillances des systèmes de sécurité opérationnelle. Néanmoins, le groupe a déjà prouvé son aptitude à recentrer rapidement son action sur les nouvelles priorités de politique intérieure et étrangère de Téhéran. C'est pourquoi nous avançons avec une assez grande certitude qu'APT42 devrait poursuivre ses activités de surveillance et de cyberespionnage au gré des missions de renseignement qui lui seront confiées par le pouvoir iranien.

Pour en savoir plus, lisez le rapport consacré à APT42 et écoutez le podcast The Defender's Advantage.